微软MSRDP网关

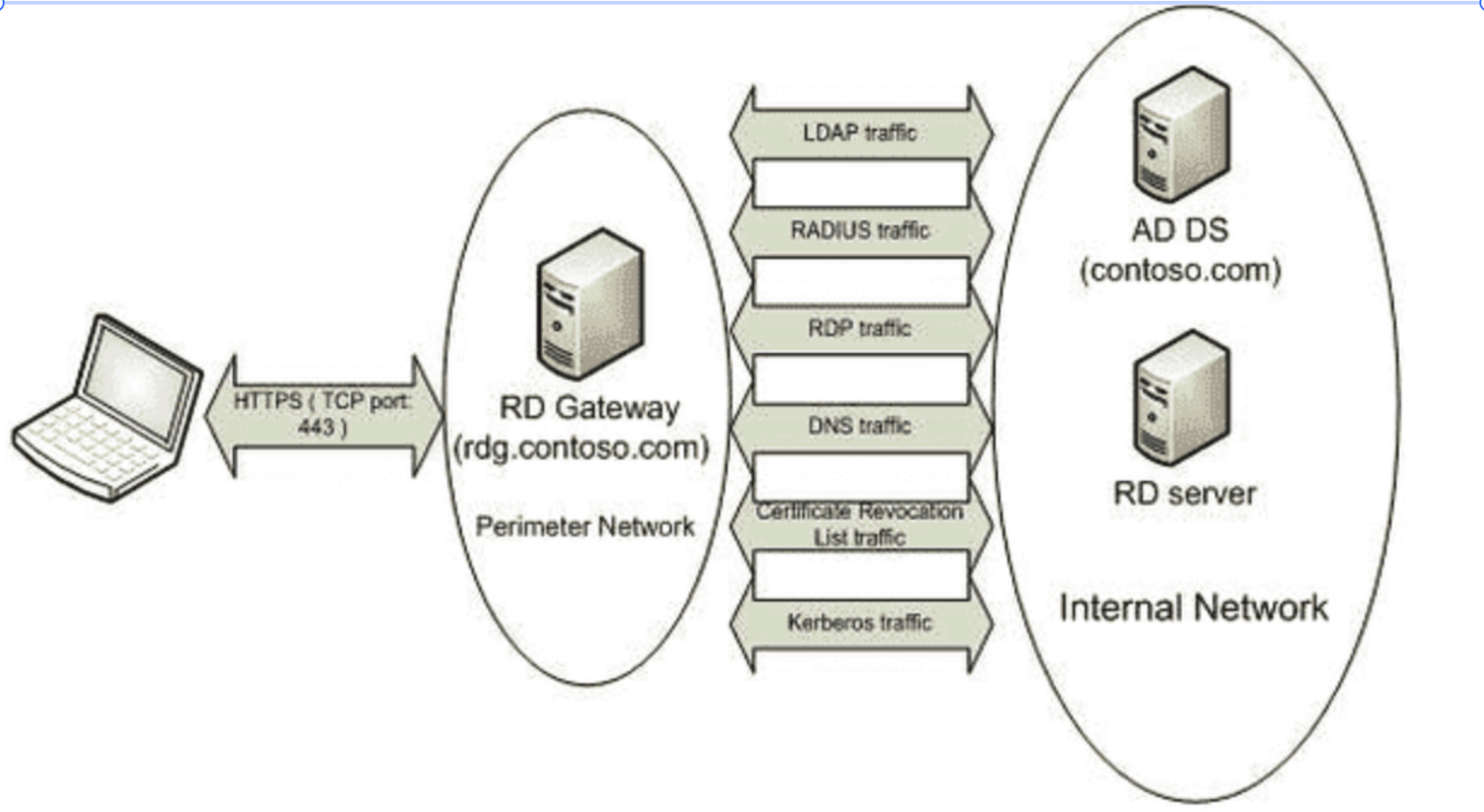

最终用户可以通过 RD 网关从企业防火墙外部安全地连接到内部网络资源。同时RD网关可以监控RD的会话,可以选择断开注销,配置RD会话的权限,使用端口等等。

如上图所示,部署了RD网关,终端从互联网的流量将全部通过网关转发到内部的其他地方。相对于DMZ 或者端口映射,RD网关只需要一个端口即可代理所有的流量。并且这个端口是承载了https的。意味着这比端口映射和DMZ更加的安全,方便。

本节内容将以Pxvdi的网关需求,展示如何去部署远程桌面网关。

添加远程桌面网关角色

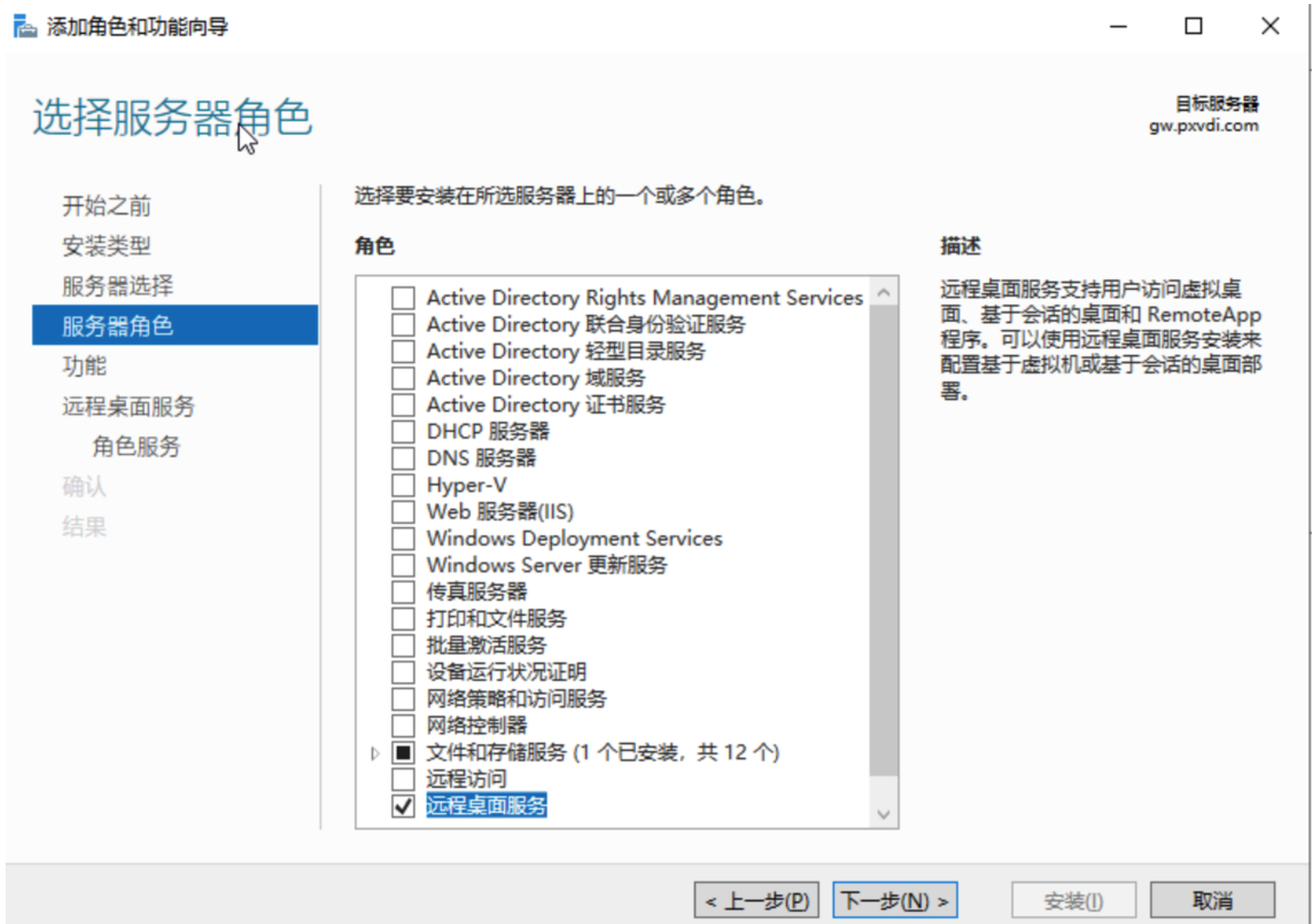

新建一个Windows Server的虚拟机,虚拟机名称为gw.

打开服务器管理器,勾选远程桌面服务,

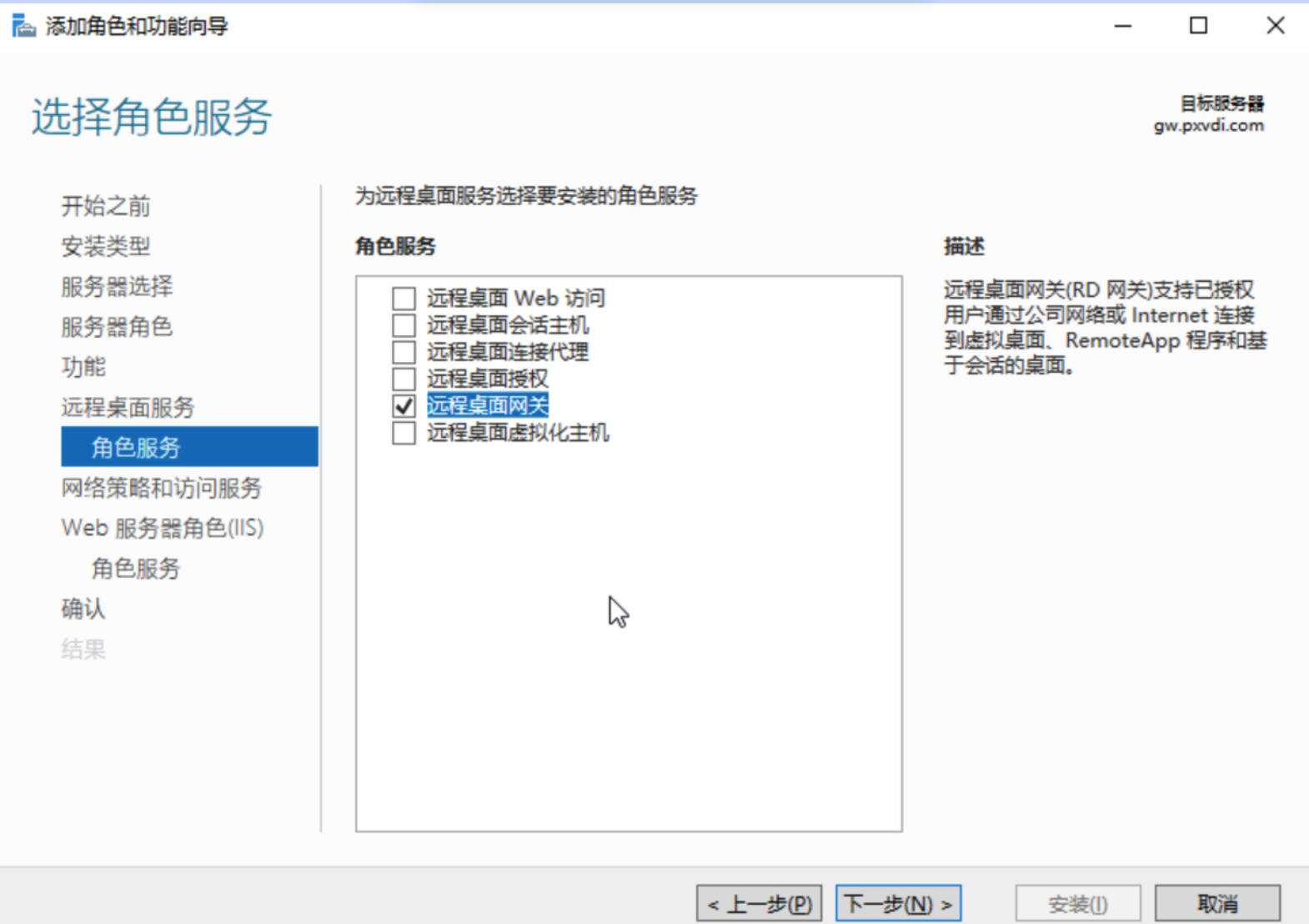

接着下一步,勾选远程桌面网关,会提示增加IIS,继续,然后一直下一步

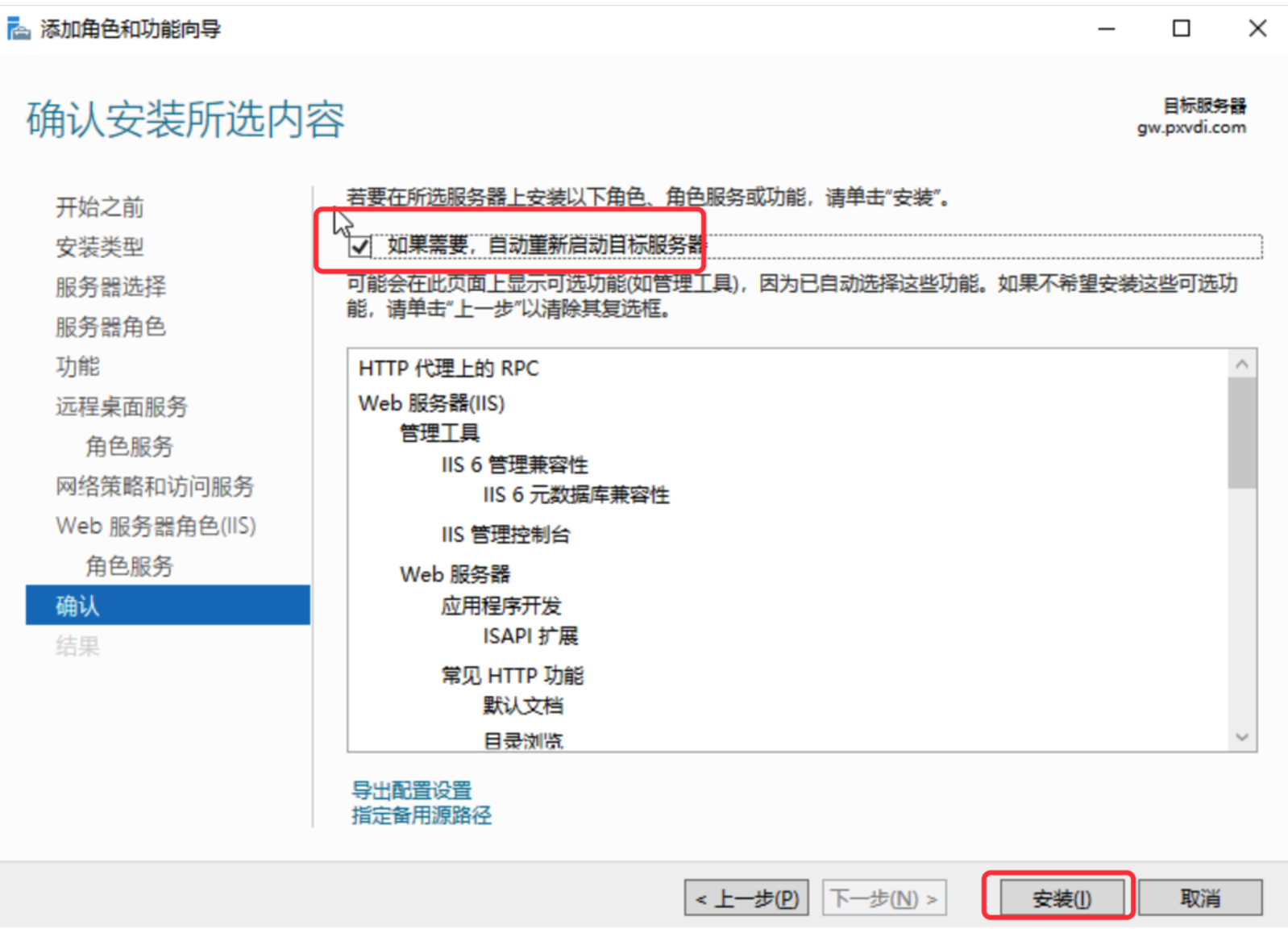

随后勾选安装。

安装之后关闭即可。

配置网关

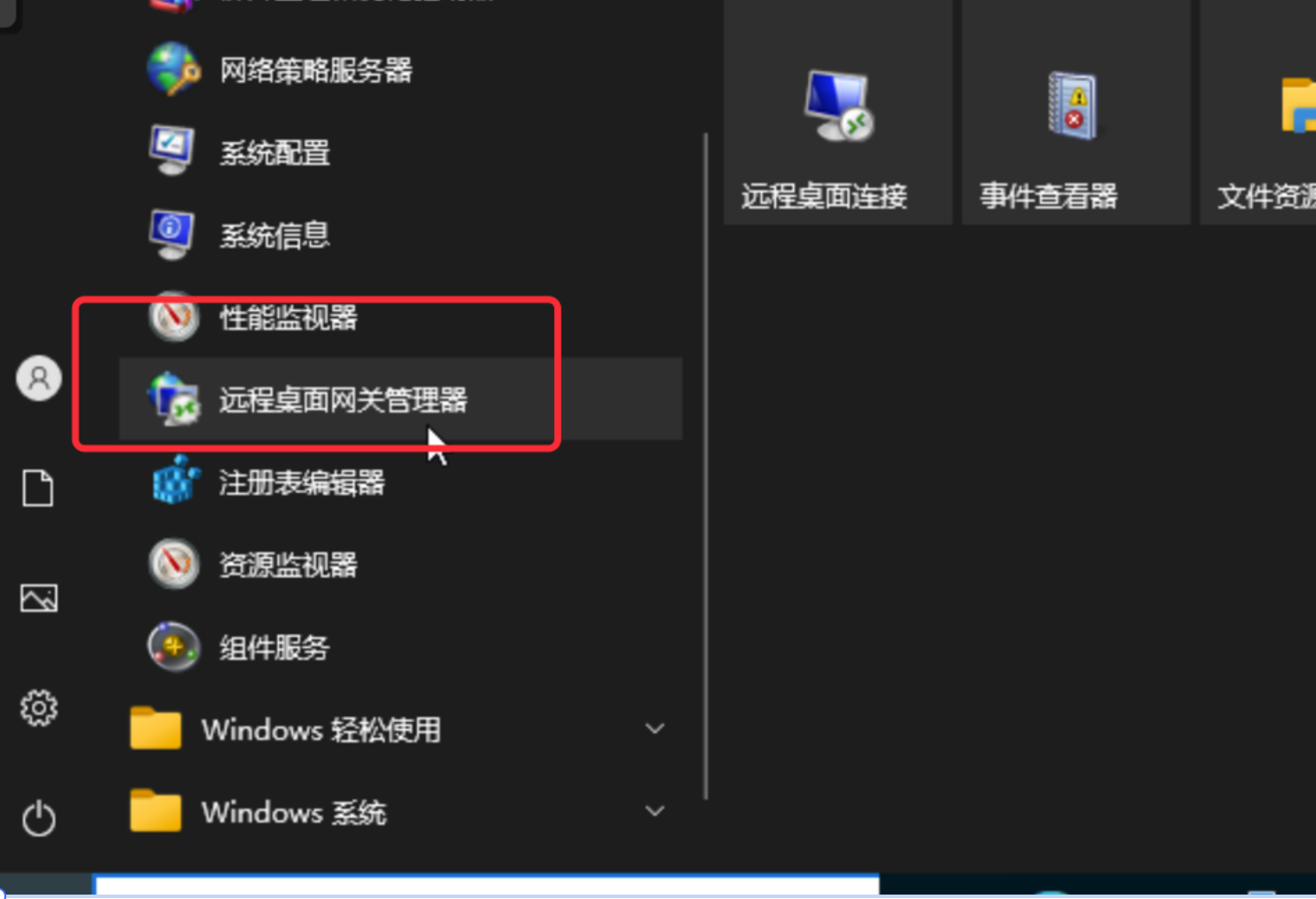

可在开始菜单——Windows管理工具找到远程桌面网关管理器.

或者在服务器管理——远程桌面服务——服务器,选中GW,右击,点击远程桌面网关管理器

打开网关之后,如下图

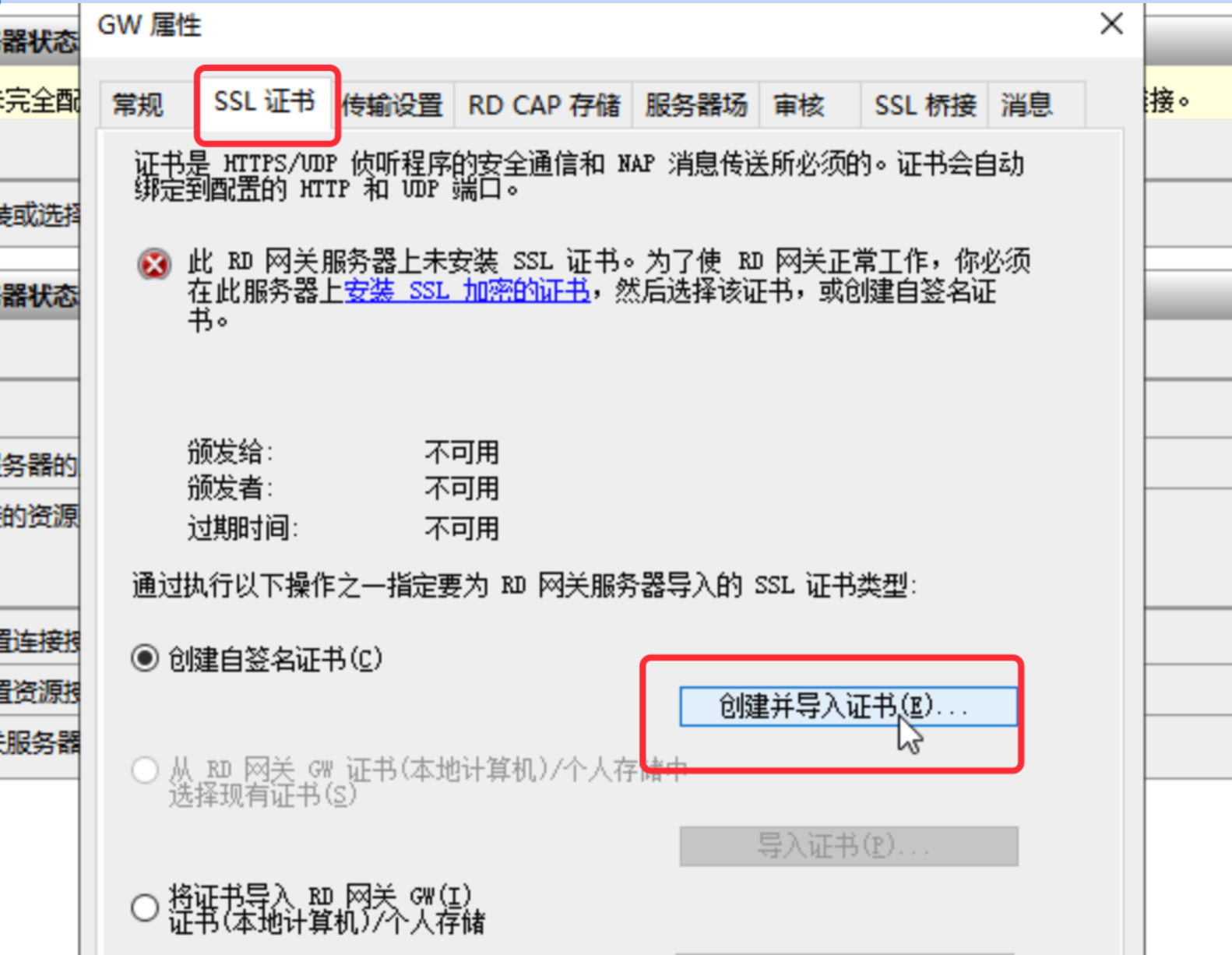

右击属性,切换到ssl设置,点击创建自签名证书

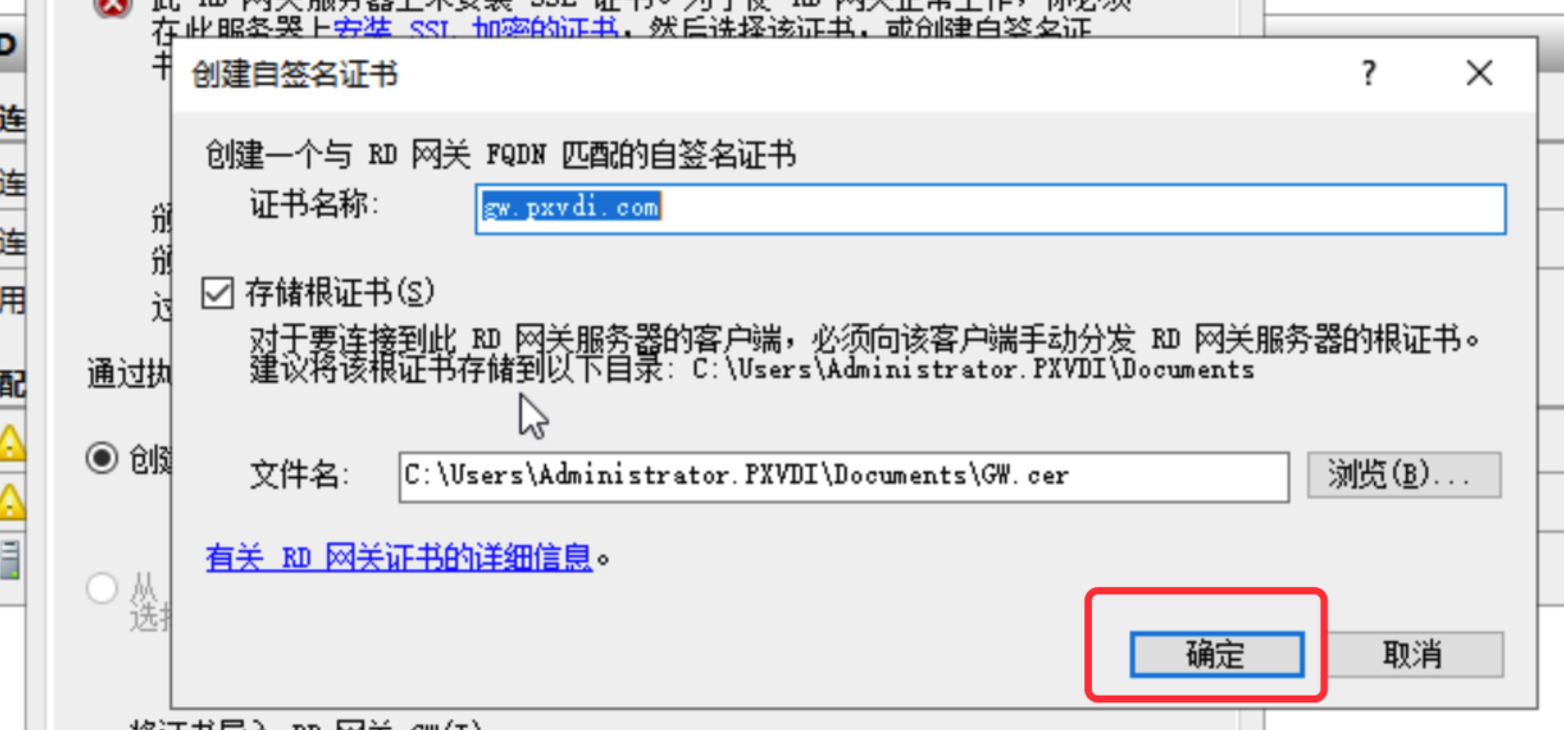

然后弹出来提示,确认即可

添加策略

网关有2个策略,一个是连接策略(RD CAP),规定了谁谁谁可以连接上来。另外一个是资源策(RP RAP),规定了谁谁谁可以连接谁谁。

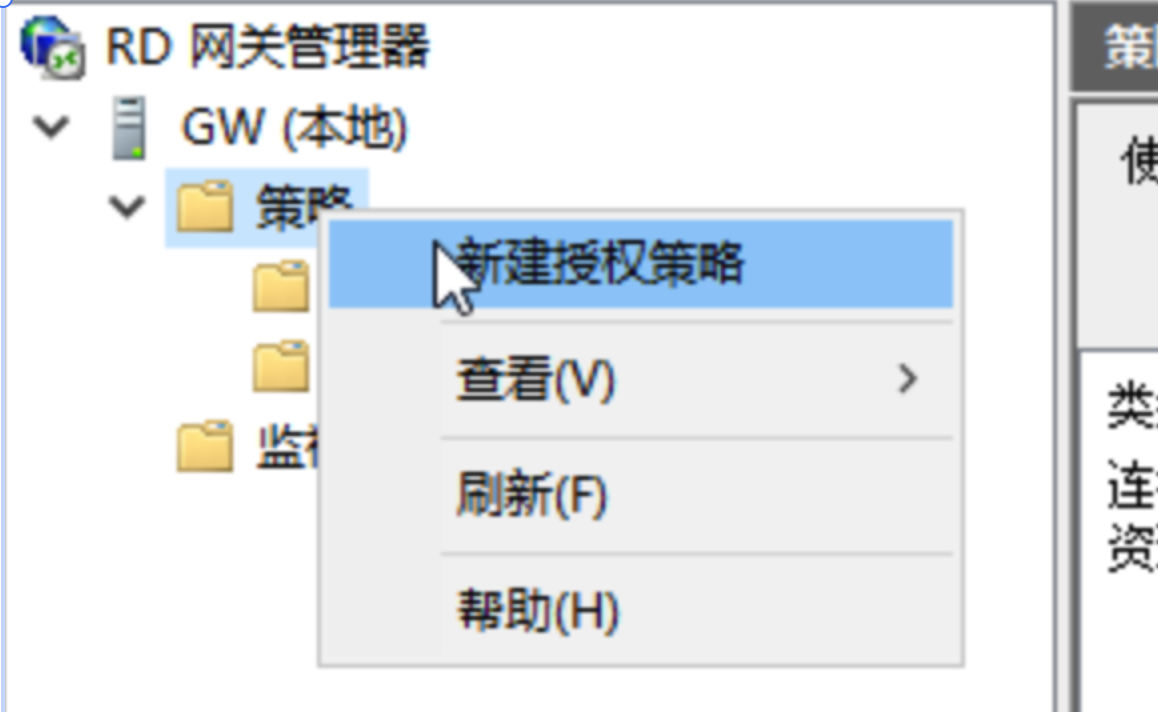

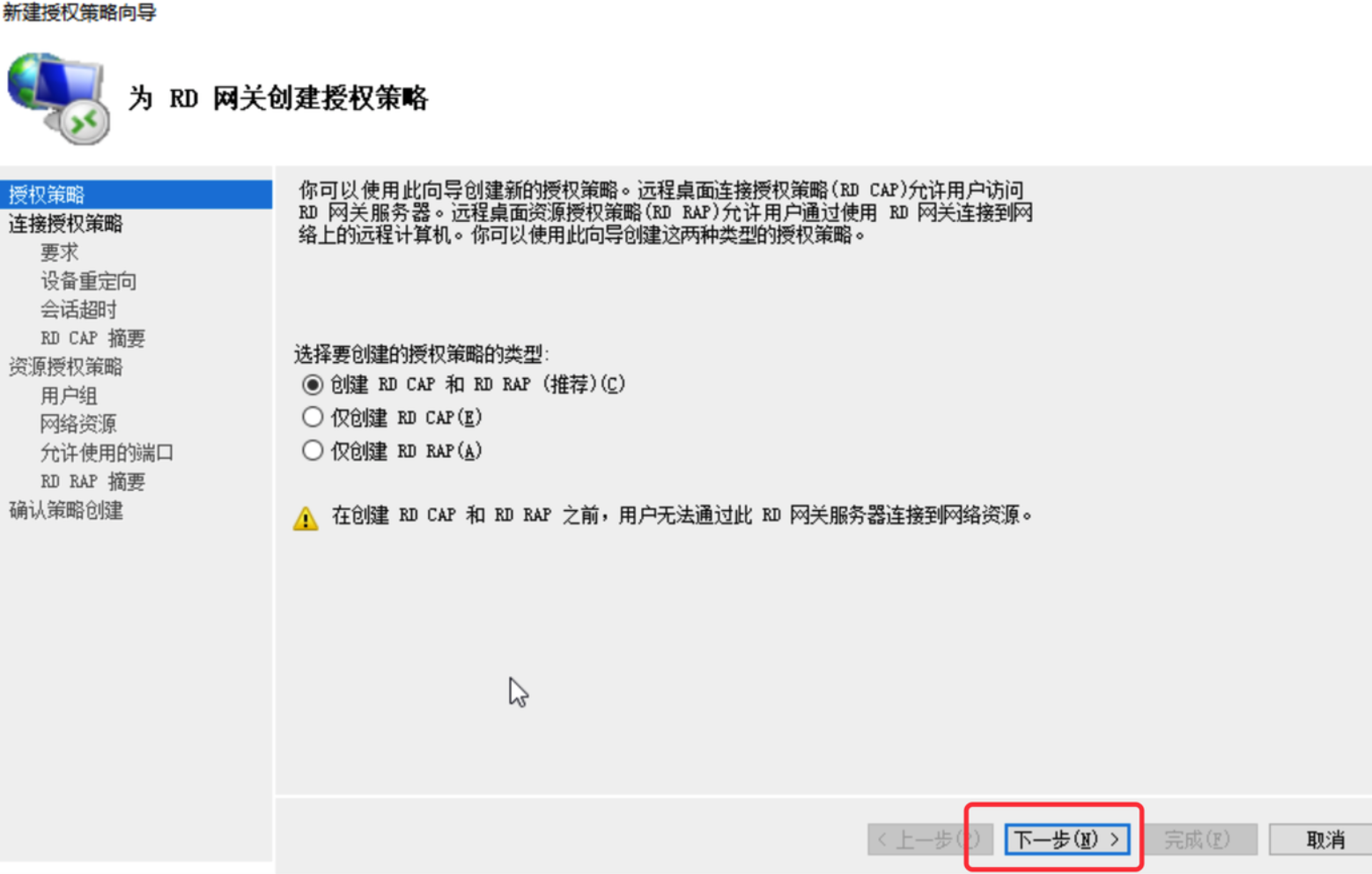

选中策略,右击新建授权策略

使用推荐,点击下一步

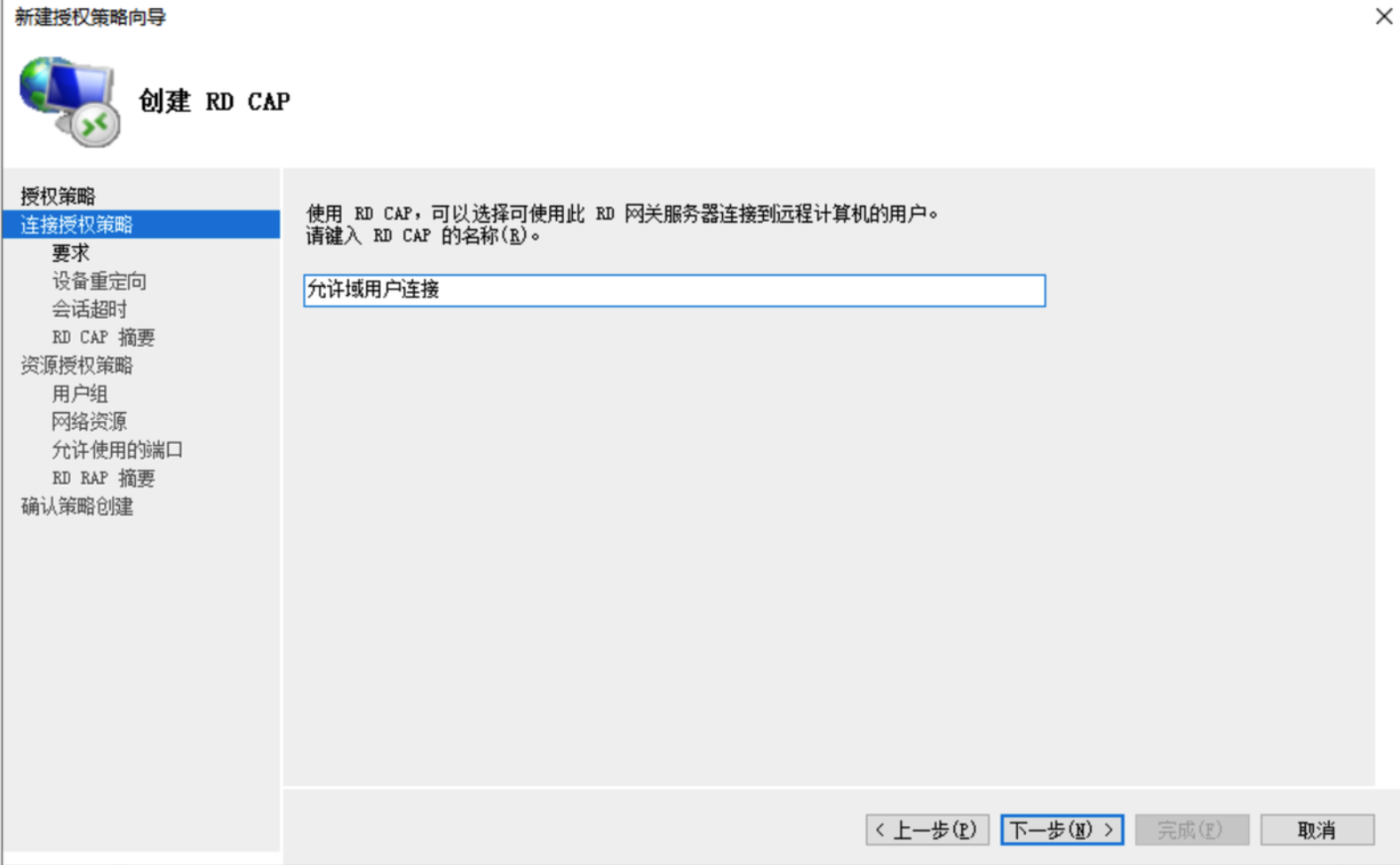

然后起个连接策略名,然后下一步

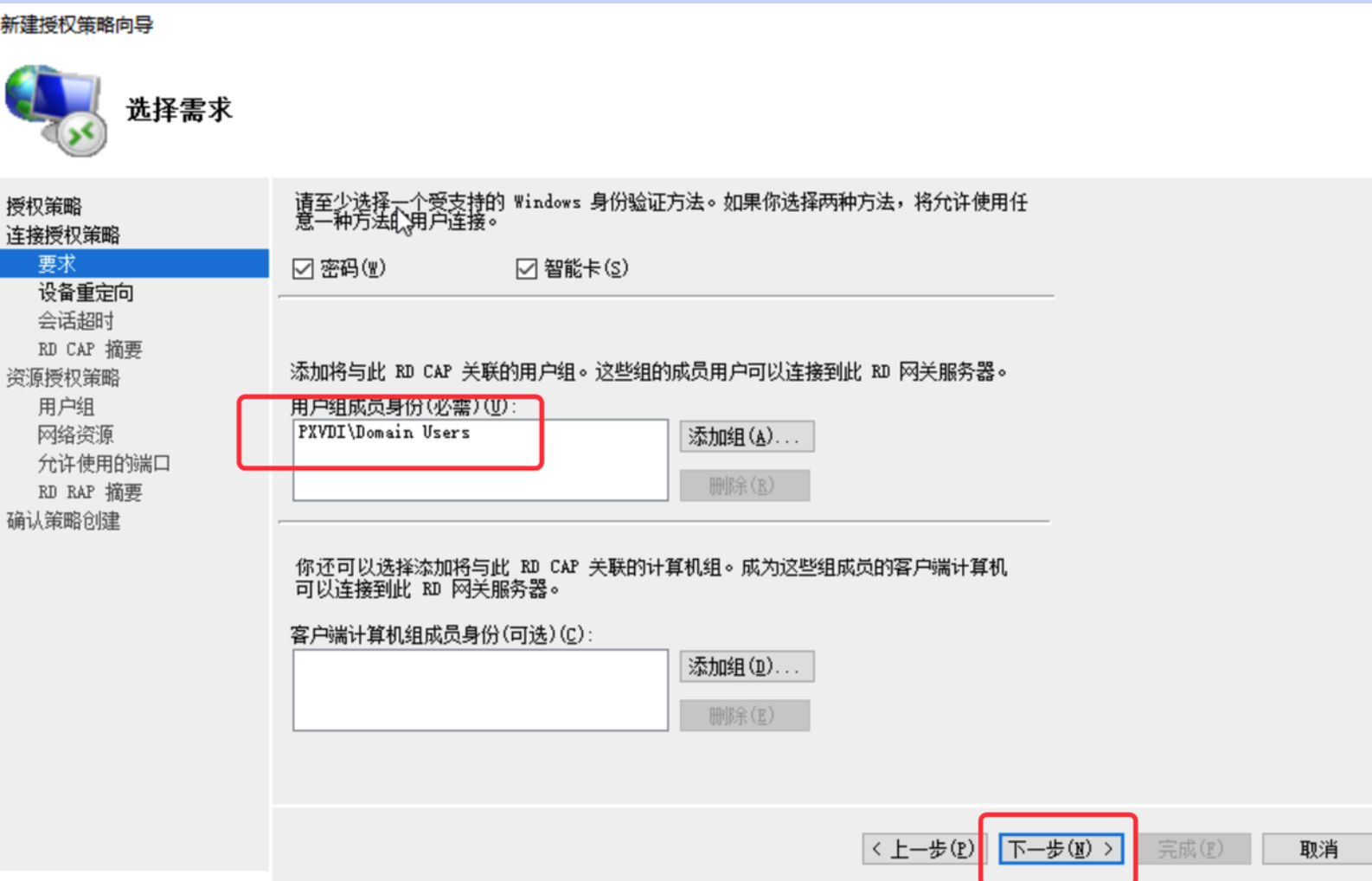

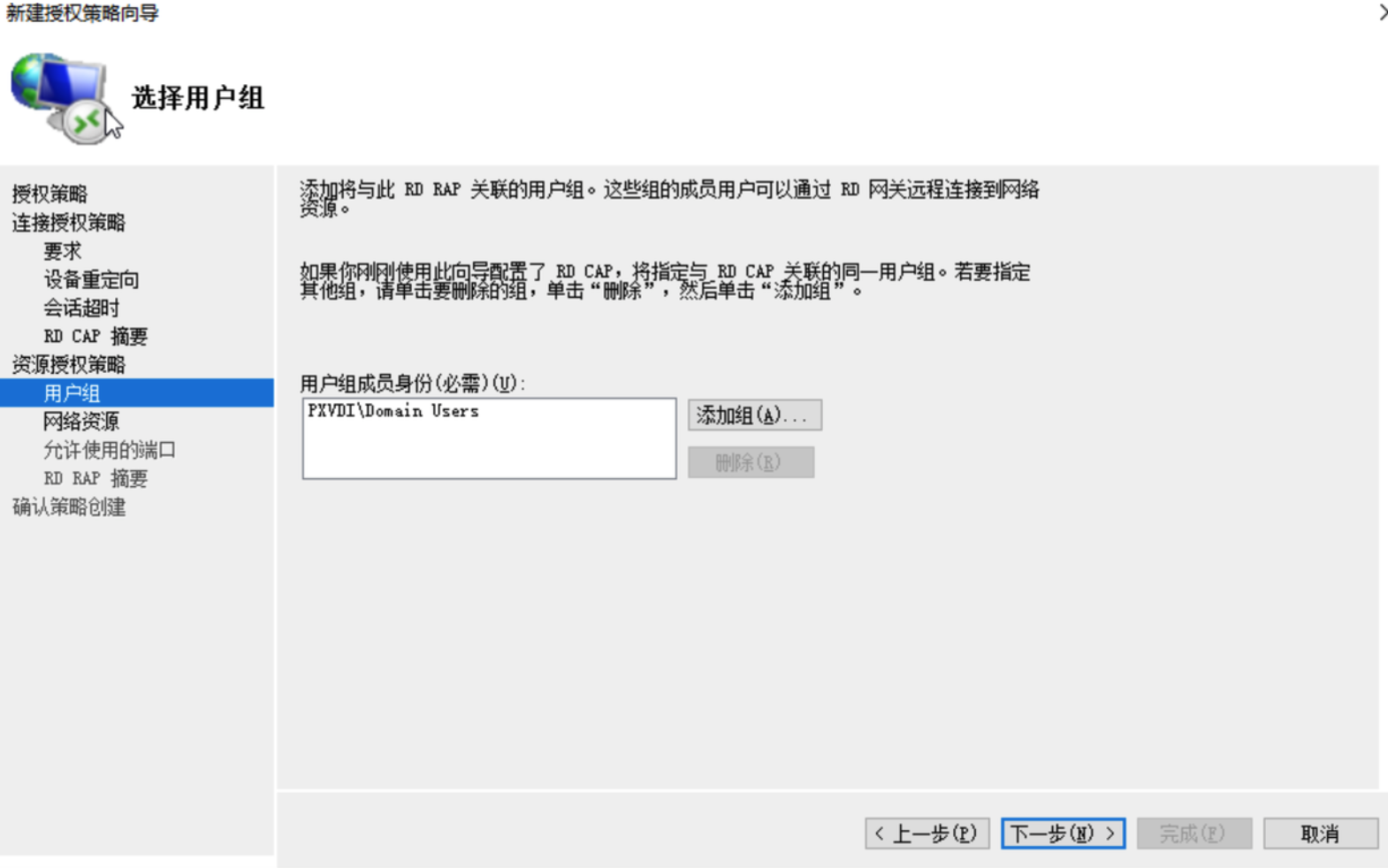

如果是域网关 可以将domain Users添加进组成员,这样所有domain Users组的成员都能使用网关。

如果不是作为域网关,可以添加单个用户,作为公共网关。

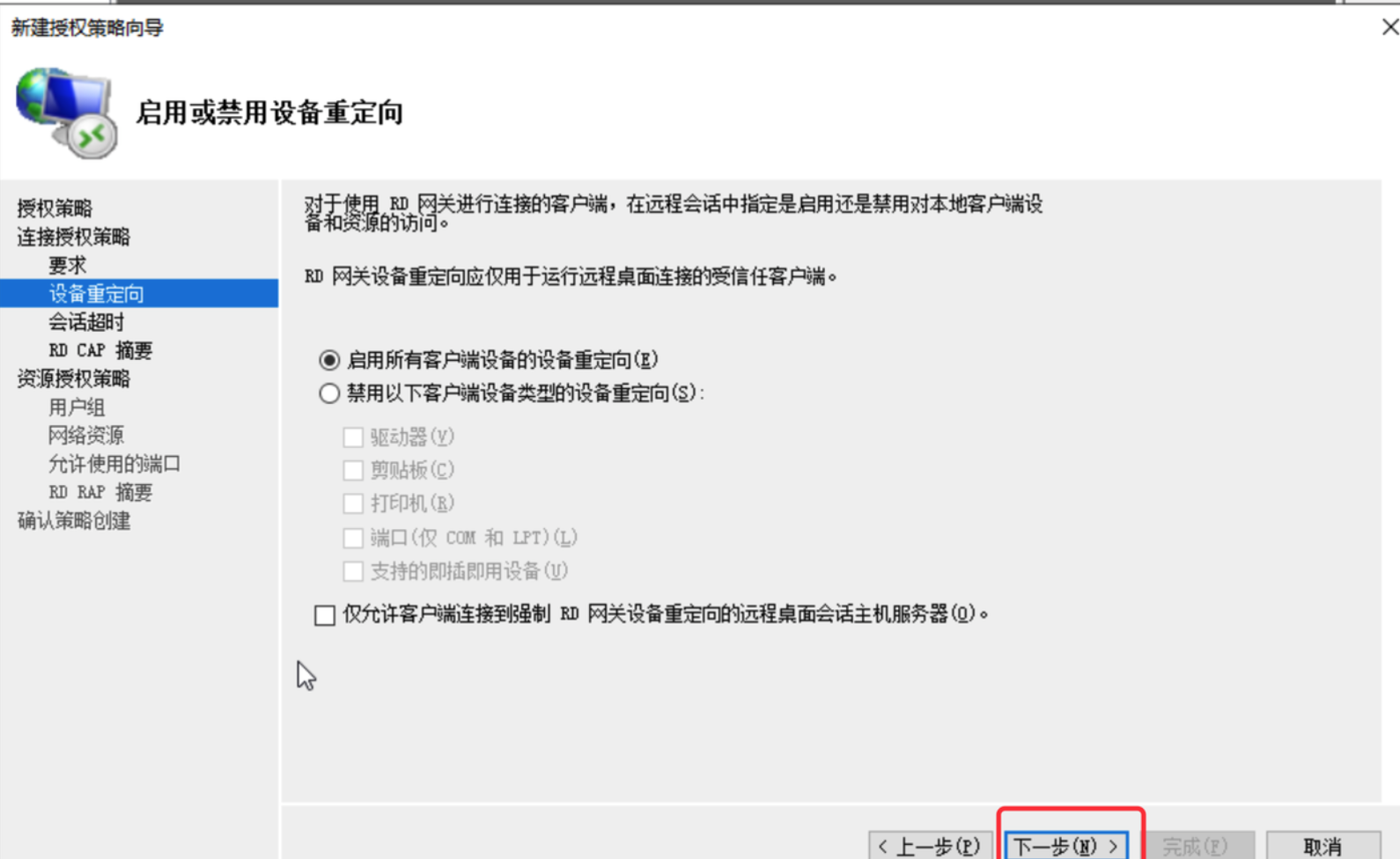

然后启用重定向,接着就是下一步,下一步了。

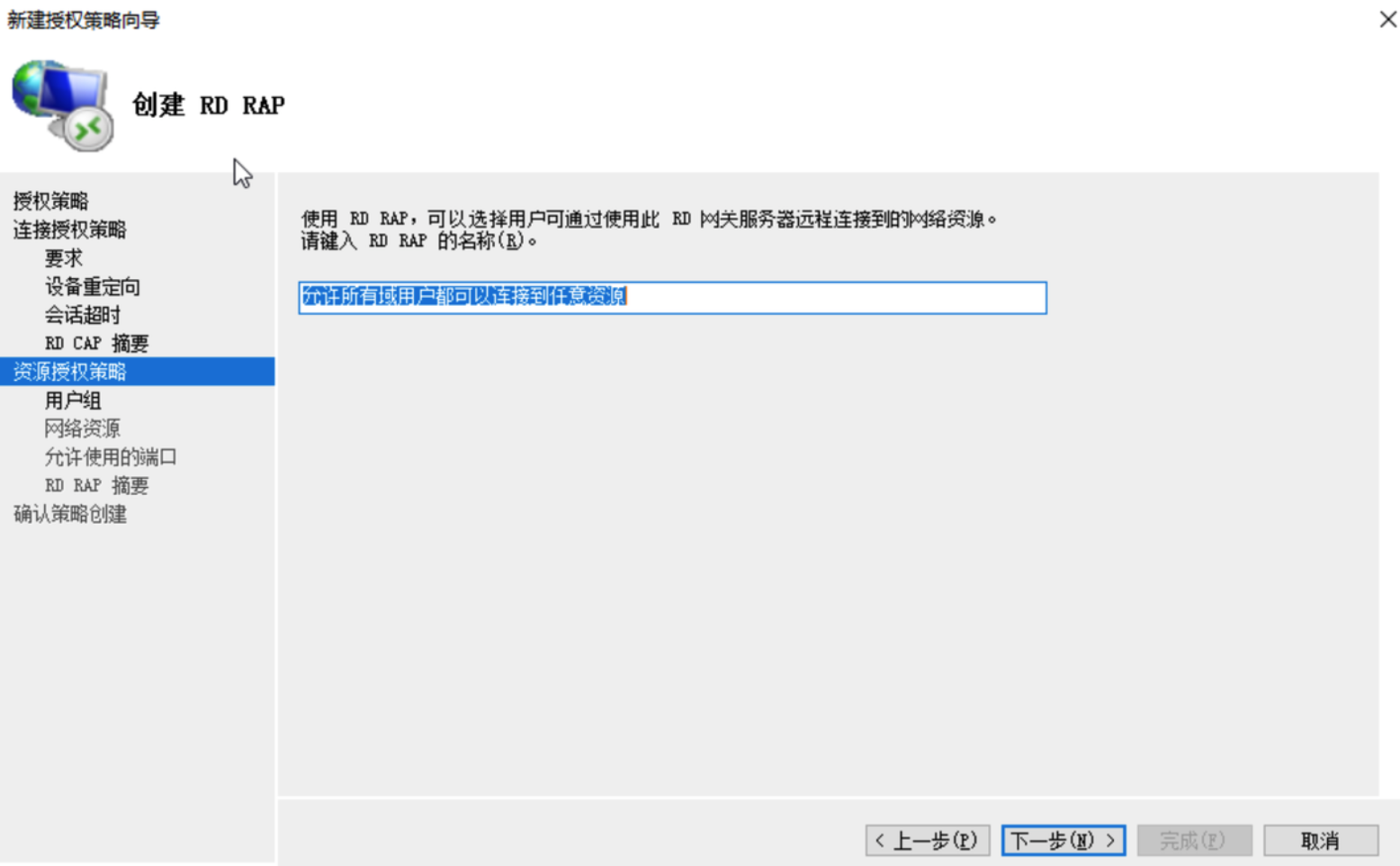

起一个资源授权策略名

这里默认有了刚才添加的用户组,下一步

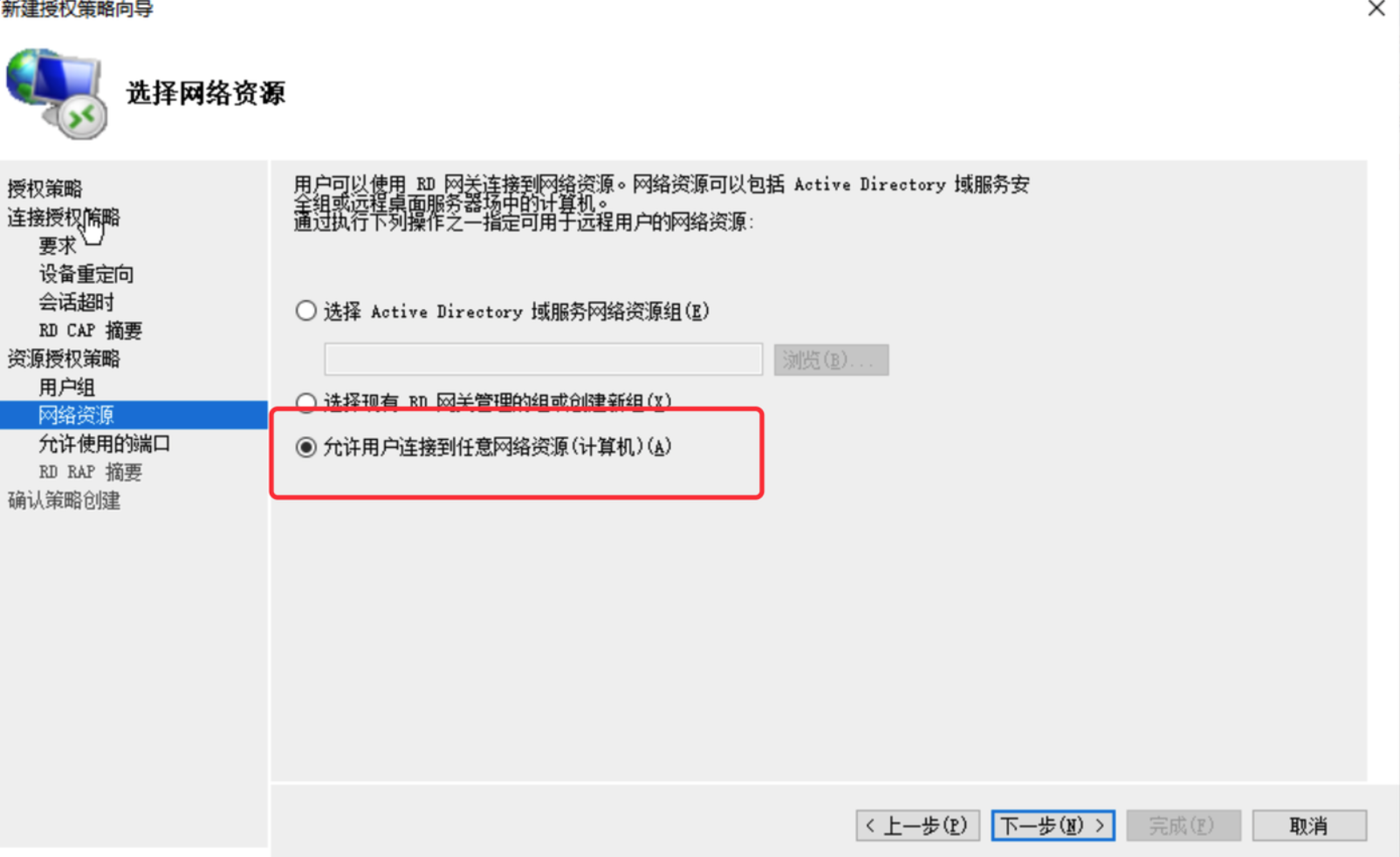

到网络资源这里,选择允许用户连接到任意资源

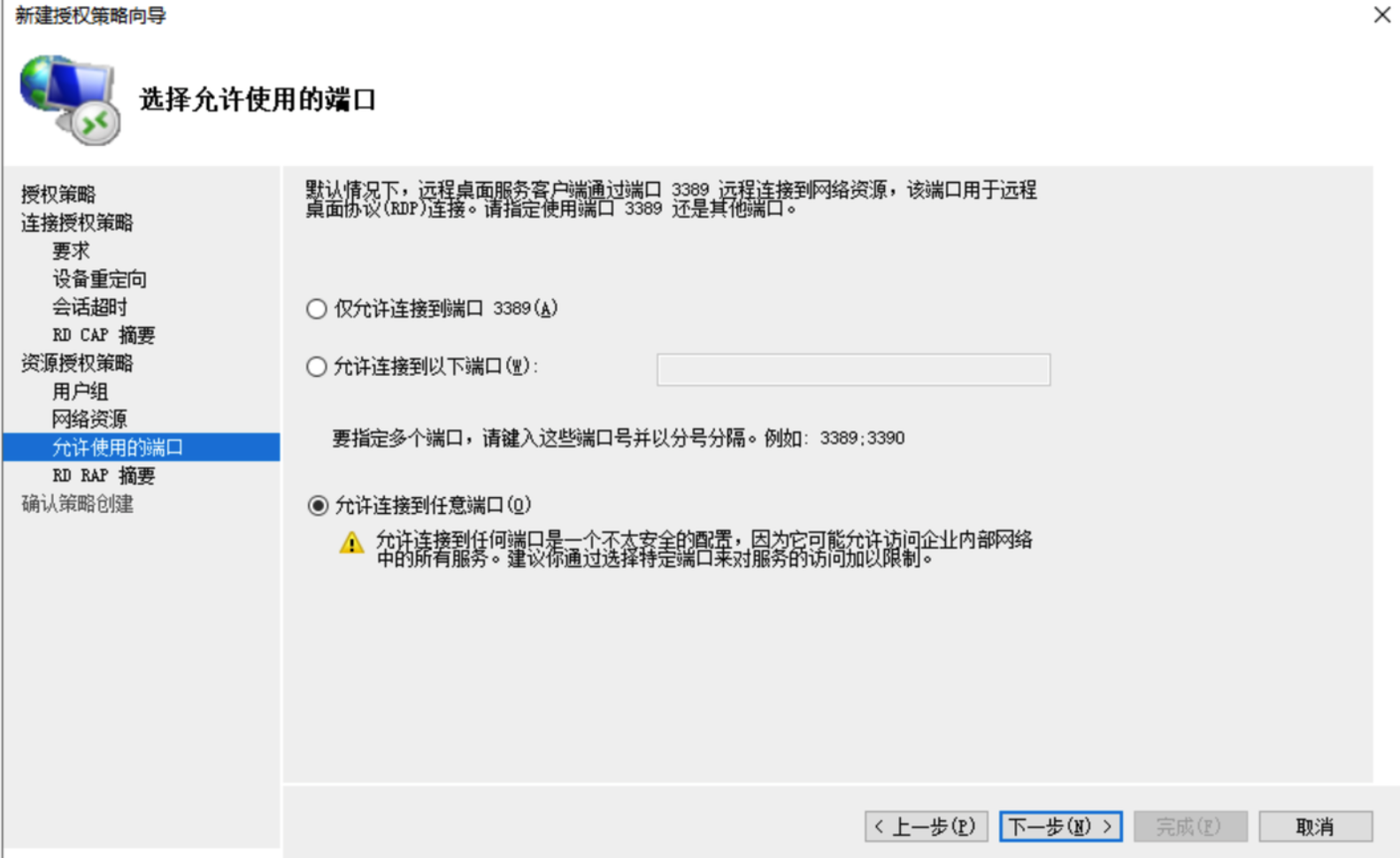

在允许的端口,选择允许连接到任意端口。也可以灵活选择端口

随后完成即可。

此时网关就完成创建了。

但是并没有结束。

SSL修正

由于网关创建时使用的是自签名的证书,自签名的证书在msrdp上会被拒绝,无法访问,因此需要使用正式的SSL证书。 !! 但是使用freerdp模式,将不会验证证书的有效性。可以使用自签名证书,直接连接。

SSL证书可以在阿里云 腾讯云 华为云申请。

我们申请Windows 证书 pfx格式。一般下载下载有2个东西,一个证书,一个密码。

注意! 证书名可以不和网关的fqdn一样。但是必须证书和访问名一样。比如网关fqdn是gw.pxvdi.com。

你可以申请rdpgw.wwwff.cn来使用。然后用rdpgw.wwwff.cn来连接。但是不能用xxx.wwwff.cn来连接。

假设你已经获得了证书,双击证书,导入到本地计算机。

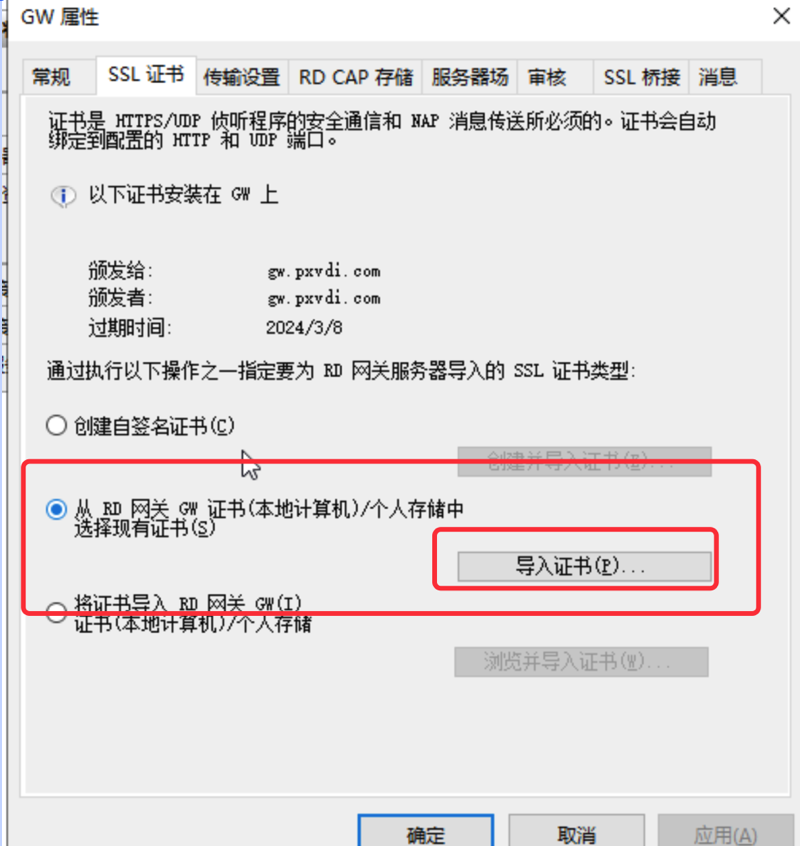

打开网关管理器,进入属性-ssl证书,选择导入证书。

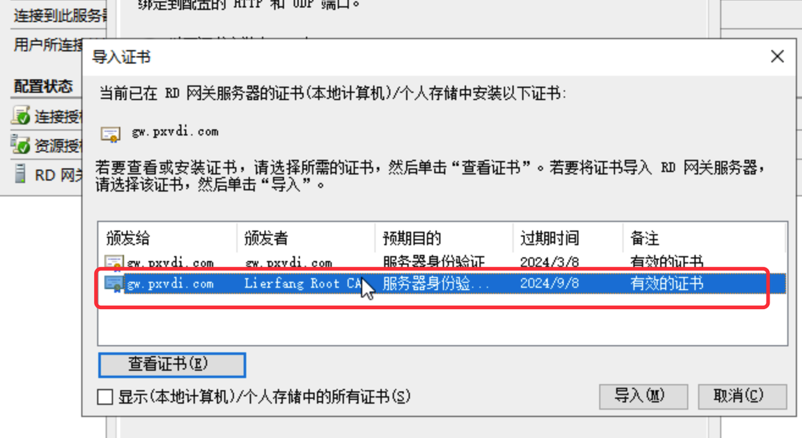

选择刚才导入的证书

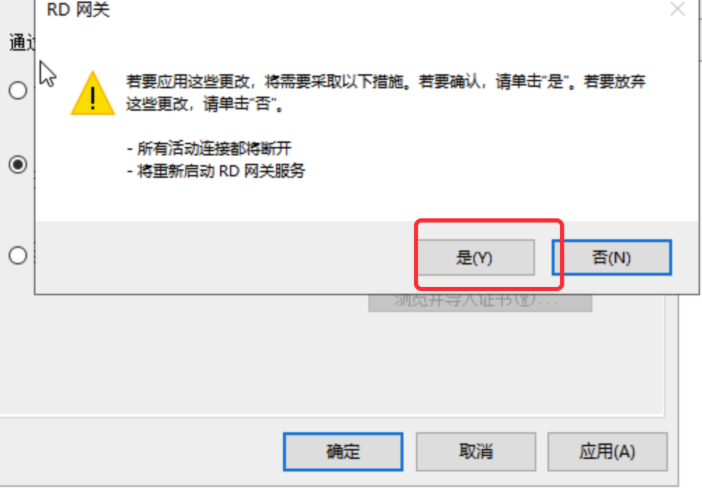

然后确定,最后应用,会提示网关会重启,点击确定

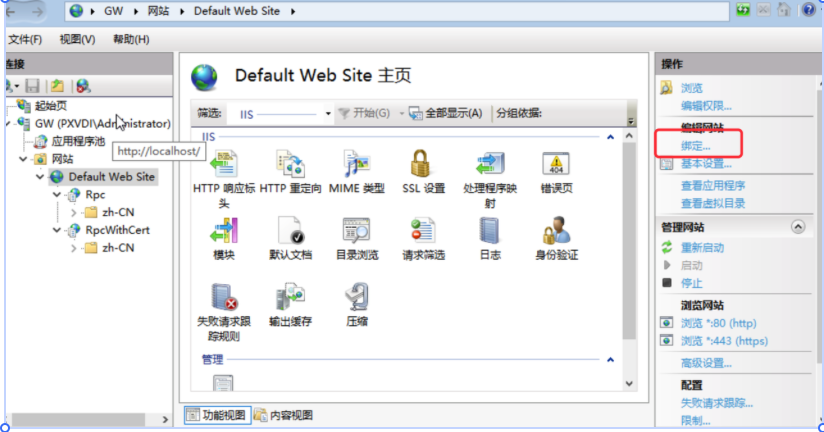

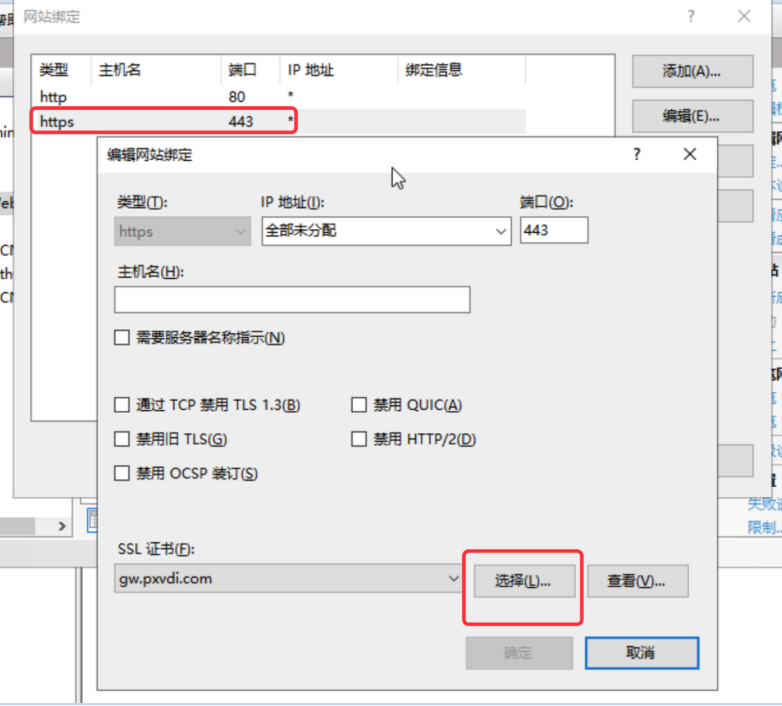

打开IIS,选中Default Web Site,点击右边的绑定

双击https ,点击选择

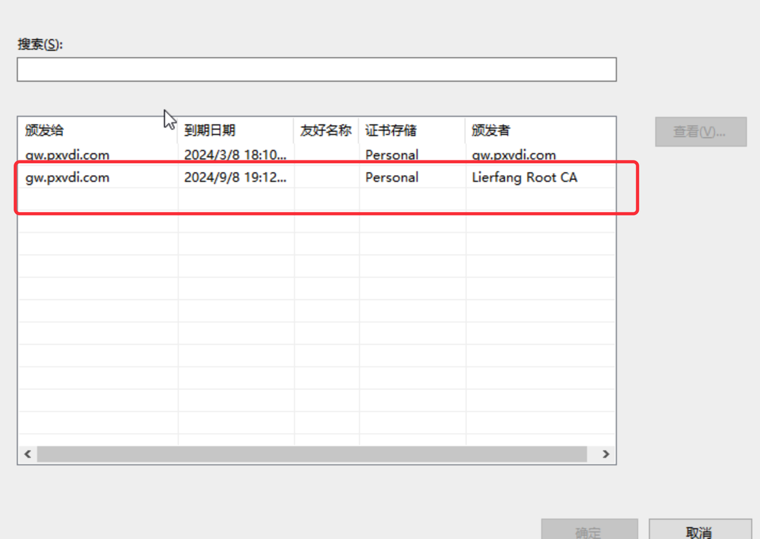

选择自己申请的证书

最后重启下IIS就配置完成

对网关进行端口映射

网关只需要一个 tcp端口和 3391 udp端口。如果存在UDP qos的情况。建议只映射一个 tcp端口。

比如在示例中,将路由的1443 映射到 网关的443即可。

之后就可以配置gw到配置文件中,使用网关了。